Exames Técnicos de Informática

Exames Técnicos de Informática voltados para perícias digitais são procedimentos cruciais para a coleta e análise de evidências digitais em casos de crimes cibernéticos, fraudes online, disputas legais e outros cenários onde dados digitais são relevantes.

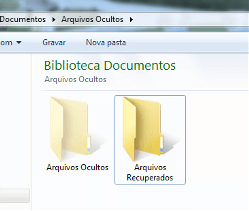

Pasta com arquivos ocultos: Os exames em pastas ocultas mesmo quando o sistema operacional está travado com senha são possíveis, hoje temos o que há de tecnologia de ponta para analisar qualquer dispositivo que tenha um sistema operacional de acesso simples ao restrito.

Pasta com arquivos ocultos: Os exames em pastas ocultas mesmo quando o sistema operacional está travado com senha são possíveis, hoje temos o que há de tecnologia de ponta para analisar qualquer dispositivo que tenha um sistema operacional de acesso simples ao restrito.

Esses exames podem ser bastante abrangentes, incluindo:

1. Análise de Dispositivos de Armazenamento:

Recuperação de dados: Extração de dados apagados ou ocultos em HDs, SSDs, pendrives, cartões de memória, etc.

Identificação de arquivos: Categorização e análise de arquivos (documentos, imagens, vídeos, etc.) para encontrar evidências relevantes.

Análise de metadados: Extração de informações ocultas sobre arquivos, como data de criação, modificação e acesso, autoria, etc.

Análise de sistema de arquivos: Exame da estrutura do sistema de arquivos para identificar arquivos modificados, apagados ou ocultos.

2. Análise de Redes e Internet:

Rastreamento de conexões: Identificação de endereços IP, servidores e dispositivos envolvidos em atividades online.

Análise de logs: Exame de registros de atividades em servidores, roteadores e firewalls para identificar padrões e anomalias.

Análise de tráfego de rede: Captura e análise de pacotes de dados para identificar atividades suspeitas.

3. Análise de Dispositivos Móveis:

Extração de dados de smartphones e tablets: Recuperação de mensagens, contatos, fotos, vídeos, histórico de localização, etc.

Análise de aplicativos: Exame de aplicativos instalados e dados associados para identificar atividades relevantes.

Recuperação de dados de redes sociais e aplicativos de mensagens: Extração de conversas, posts, fotos, etc.

4. Análise de Software:

Engenharia reversa: Desmontagem e análise de código para identificar funcionalidades ocultas ou maliciosas.

Análise de malware: Identificação e análise de vírus, worms, trojans e outros tipos de malware.

Análise de vulnerabilidades: Identificação de falhas de segurança em softwares e sistemas.

5. Outros Exames:

Análise de e-mails: Rastreamento de origem, destinatário e conteúdo de emails.

Análise de dados na nuvem: Exame de dados armazenados em serviços como Google Drive, Dropbox, iCloud, etc.

Análise de criptografia: Quebra de senhas e decodificação de dados criptografados.

Perícias em Hard Disk é feita com muita expertise com cópia idêntica dos dados para que as evidências de provas não sejam deletadas. Assim também funciona para pen drivers, discos externos, storage, mass storage, servidores e plataformas de grande escala de armazenamento como host e servidores dedicados.

Perícias em Hard Disk é feita com muita expertise com cópia idêntica dos dados para que as evidências de provas não sejam deletadas. Assim também funciona para pen drivers, discos externos, storage, mass storage, servidores e plataformas de grande escala de armazenamento como host e servidores dedicados.

Perícias em aparelhos telefônicos celulares e smartphones. Com o avanço da tecnologia a maioria das pessoas utilizam o celular como parte de seu dia a dia. Todas as informações que contém no celular hoje é praticamente como o indivíduo se comporta diariamente.

Perícias em aparelhos telefônicos celulares e smartphones. Com o avanço da tecnologia a maioria das pessoas utilizam o celular como parte de seu dia a dia. Todas as informações que contém no celular hoje é praticamente como o indivíduo se comporta diariamente.

Perícias em novas tecnologias de equipamentos de hardware são possíveis hoje com a diversidade de ferramentas que existe para executar tal exames. Toda perícia efetuada em novas tecnologias leva mais tempo que o comum para realizar o laudo.

Perícias em novas tecnologias de equipamentos de hardware são possíveis hoje com a diversidade de ferramentas que existe para executar tal exames. Toda perícia efetuada em novas tecnologias leva mais tempo que o comum para realizar o laudo.